UDPGangster Kampanyası: MuddyWater'dan KKTC temalı oltalama saldırıları

Orta Doğu ve çevresinde yürüttüğü operasyonlarla bilinen İran bağlantılı bir APT grubu olan MuddyWater, UDP tabanlı bir arka kapı yazılımı olan UDPGangster ile özellikle Türkiye, İsrail ve Azerbaycan’daki kullanıcıları hedef alıyor.

UDPGangster, UDP protokolünü kullanan gelişmiş bir "backdoor" (arka kapı) yazılımıdır. Geleneksel güvenlik duvarları genellikle HTTP/HTTPS trafiğine odaklandığı için, UDP üzerinden iletişim kuran bu tür yazılımlar ağ savunmalarını atlatmada oldukça başarılı olabiliyor.

FortiGuard Labs tarafından yayımlanan güncel rapora göre MuddyWater, bu kampanyada kurbanlarını tuzağa düşürmek için oldukça inandırıcı yöntemler kullanıyor. Saldırı genellikle şu adımlarla ilerliyor:

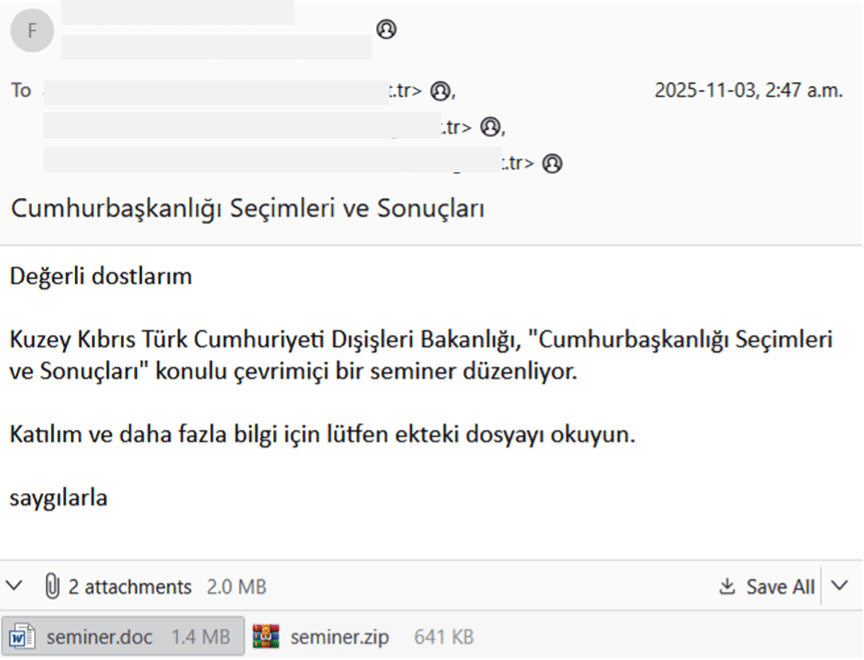

- Oltalama E-postası: Saldırganlar, KKTC (Kuzey Kıbrıs Türk Cumhuriyeti) Dışişleri Bakanlığı’nı taklit eden resmi görünümlü e-postalar gönderiyor.

- Sahte Davetiye: E-postada, "Cumhurbaşkanlığı Seçimleri ve Sonuçları" konulu bir online seminere davet metni yer alıyor.

- Zararlı Ekler: İletide

seminer.docveyaseminer.zipisimli dosyalar bulunuyor. Bu dosyalar açıldığında, kullanıcının "İçeriği Etkinleştir" (Enable Macros) butonuna basması isteniyor. Bu, gömülü VBA kodunu tetiklemek için kullanılan yaygın bir yöntem.

İlginç bir detay olarak; e-posta Türkçe yazılmış ve Türk kullanıcıları hedeflemiş olsa da, Word belgesi içindeki "tuzak görüntü" (decoy image) İsrail’deki elektrik kesintileriyle ilgili bir görseli içerdiği tespit edilmiş. Araştırmacılar, buradan yola çıkarak elde ettiği diğer bilgiler ışığında İsrail ve Azerbaycan'ı hedef alan ek kampanyaları da ortaya çıkardı.

MuddyWater’ın Türkiye dahil bu üç ülkeyi seçmesi tesadüf değil. Grup, İran’ın jeopolitik çıkarları doğrultusunda stratejik kurumları, diplomatik birimleri ve kritik altyapıları hedef almasıyla tanınıyor. Sızıntı verileri ve kod benzerlikleri, bu operasyonun arkasında %100 oranında MuddyWater'ın (diğer adlarıyla APT34, Seedworm) olduğunu gösteriyor.

Ek Bilgi: MuddyWater, 2022'de ABD ve İngiltere siber güvenlik ajansları tarafından resmen İran İstihbarat ve Güvenlik Bakanlığı'na (MOIS) bağlı bir aktör olarak tanımlanmıştı.