Tehdit aktörleri, "Mavi tik" temasıyla kimlik avı saldırıları düzenliyor

Siber güvenlik şirketi Vade’in yayınladığı rapora göre, Türkiye merkezli IP adreslerine sahip tehdit aktörleri Temmuz ayının sonlarından bu yana kullanıcıların hassas bilgilerini ele geçirmek için Instagram’ın doğrulama sisteminden yararlanıyorlar.

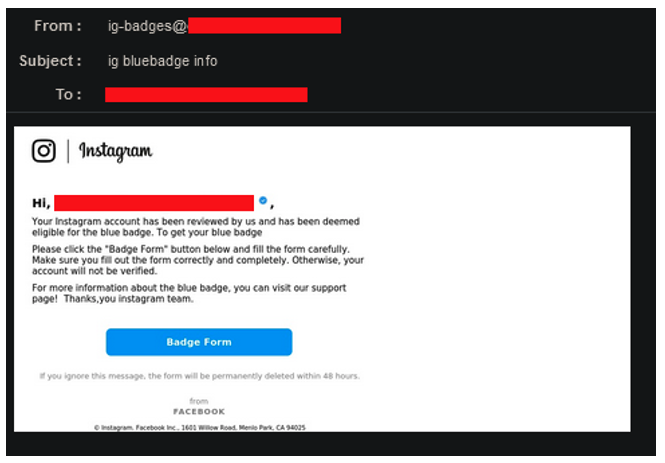

Bilindiği üzere şirketler, markalar ya da tanınmış kişiler, hesaplarının kendilerine ait olduğunu ispat etmek için Instagram’ın mavi tik programına başvuruyorlar. Vade araştırmacıları, gerçekleştirdikleri incelemelere dayanarak tehdit aktörlerinin bu kapsamda hedef odaklı gittiklerini belirtiyor. Pek çok siber saldırıda olduğu ilk olarak kullanıcılara, “ig bluebadge” konu başlığına sahip bir “ig-badges” mail hesabından sahte mailler yolluyorlar.

Bu mail içerisinde de ilgili kullanıcının Instagram hesabının incelenip, mavi tik için uygun görüldüğü belirtiliyor. Araştırmacılar, maillerde inandırıcılığı yükseltme adına Instagram ve Facebook logolarını da görünür bir şekilde kullandıklarını fakat pek çok dilbilgisi hatasının da yer aldığını belirtiyorlar. Yine inandırıcılığı daha yüksek tutabilmek içinde, eğer maile 48 saat içerisinde cevap verilmediği takdirde de otomatik olarak silineceğide belirtmişler.

Tehdit aktörleri, kurbanların bu doğrulama işlemi içinde şirketin, instagram.com’dan farklı bir domain kullandığını varsaydığını umarak mail içerisinde sahte bir siteye bağlantısı açılan Badge Forum adlı bir buton koymuşlar. Kurbandan bu sahte web sitesine gidip ilk olarak isim, mail adresi ve telefon numarasını girmesini istiyorlar. Bunu yaptıktan sonra ise sayfa yenileniyor ve parolanın girilmesi isteniyor. Parola da girildikten sonra hesabının doğrulandığını ve 48 saat içerisinde geri dönüleceği belirtiliyor.

IP adresi Türkiye merkezli

Araştırmacılar, yaptıkları incelemelerde tehdit aktörlerine ilişkin IP adresinin Türkiye’den geldiğini ortaya çıkardılar. IP adresi belirtilmese de yayınlanan görüntüye göre Antalya’yı gösteriyor.

Saldırı sayısı yükselerek devam ediyor!

Araştırmacılar, saldırıların ilk olarak 22 Temmuz’da başladığını ve iki defa olmak üzere günde 1000 defayı aştıklarını tespit etmişler.