Apache Log4j java kütüphanesinde keşfedilen "sıfırıncı gün" açığı ile ilgili tüm bilinenler

Alibaba Cloud Security ekibinde yer alan siber güvenlik araştırmacısı Chen Zhaojun tarafından, java tabanlı loglama kütüphanesi Log4j’de RCE içeren bir sıfırıncı gün güvenlik açığı keşfedildi. İlk olarak 24 Kasım’da keşfedilen bu güvenlik açığı daha sonrasında Apache yetkilileri ile paylaşıldı. MITRE güvenlik araştırmacıları tarafından Log4Shell veya LogJam olarak adlandırılan bu güvenlik açığına CVE-2021-44228 kodu atandı. Ek bir bilgi olarak Log4j kütüphanesi ilk olarak Ceki Gülcü adlı bir Türk

yazılım geliştiricisi tarafından oluşturulmuş ve daha sonrasında Apache Software Foundation’a devredilmiş.

Log4j’nin geliştirici takımı ilk sürümü olan 1.x’i 2015’de sonlandırmasına karşın, bu kütüphanenin 2 ve 2.14.1 sürümlerinin kullanılması daha sonrasında teşvik edilmişti. Log4j Amazon, Apple iCloud, Cisco , Cloudflare , ElasticSearch, Red Hat , Steam, Tesla, Twitter ve Minecraft gibi video oyunları dahil olmak üzere bir dizi üretici tarafından çeşitli popüler yazılımlarda da bir loglama kütüphanesi olarakta kullanılmaktadır.

Java tabanlı bir günlük kaydı aracı olan Log4jShell ile ilgili saldırılar Cloudflare ve Cisco Talos‘a göre ilk olarak 1 ve 2 Aralık’ta fark edildi. Aralık ayının başlarında fark edilsede tüm herkes tarafından konuşulması ve çok daha fazla isitismar edilmeye başlanılması 9 Aralık Perşembe günü PoC kodunun yayınlanması sonrasında başladı.

İki yeni CVE kodu açıklandı: CVE-2021-45046 ve CVE-2021-45105

Ortaya çıkan bu güvenlik açığıyla ilgili ilk yama Apache Software Foundation (ASF) tarafından 11 Aralık Cumartesi günü yayınlandı ve yeni bir Apache Log4J (v. 2.15.0) sürümü duyuruldu. Bu sürümün yayınlanmasıyla birlikte Log4j’nin 2.15.0 sürümünde bazı varsayılan olmayan yapılandırmalardan dolayı yeni bir zafiyet daha keşfedildi ve yeni bir CVE-2021-45046 kodu atandı.

15 Aralık 2021’de ise Log4j ile ilgili yepyeni bir sıfırıncı gün açığı keşfedilidi. 15 Aralık’ta keşfedilen yeni güvenlik açığı, 18 Aralık günü açıklandı. Buna ilişkin olarakta CVE-2021-45105 kodu atandı Bu güvenlik açığının, Apache Log4j’nin 2.0-beta9 ila 2.16.0 sürümlerini etkileyip, Konu Bağlam Haritası (MDC) giriş verileri üzerinde denetimi olan saldırganların bir DoS saldırısı gerçekleştirmesine izin verdiği belirtiliyor. Bu hata aynı kütüphanede bulunmasına rağmen, JNDI dışı aramaları da kötüye kullanabileceğinden Log4Shell’in bir varyantı olmadığı da ayrıca belirtiliyor.

— Romanya merkezli siber güvenlik şirketi BitDefender, Log4Shell güvenlik açığı kullanılarak yamasız sistemlere bulaştıran ve sistemleri şifrelemek için kötüye kullanan ilk

fidye yazılımı saldırısının 11 Aralık Cumartesi günü tespit edildiğini duyurmuştu. .Net kullanılarak kodlanmış ve sadece Windows kullanan sistemleri hedef alan Khonsari adlı yeni bir fidye yazılımı türü keşfedildiğini belirtti.

— Çin merkezli siber güvenlik şirketi Qihoo 360 tarafından 13 Aralık Pazartesi günü yayınlanan benzer bir raporda, Log4Shell güvenlik açığından yararlanan en az 10 farklı zararlı yazılım ailesini takip ettiklerini belirtmişti. Raporda Mirai ve Muhstik botnet operatörlerinin zararlı yazılımları savunmasız linux cihazlarına yüklemek için log4j güvenlik açığından yararlandığıda belirtiliyor.

— AdvIntel araştırma ekibi tarafından yayınlanan rapora göre, güvenlik açığını benimseyen ve günlük operasyonlarına dahil eden ilk profesyonel fidye yazılım çetesinin Conti grubu olduğunu duyurdu. Conti fidye yazılım çetesinin VMware vCenter sunucularına erişmek için Log4j güvenlik açığını istismar etmeye başladığı belirtiliyor.

— Greynoise şirketi yayınladığı raporda, bu güvenlik açığı ile ilgili ilk etkinlikleri 9 Aralık 2021’de gözlemlediğini belirtti.

— Curated Intelligence araştırmacıları tarafından Log4Shell zafiyetini istismar eden TellYouThePass adlı fidye yazılımı duyuruldu.

CheckPoint: StealthLoader adlı zararlı yazılım keşfedildi

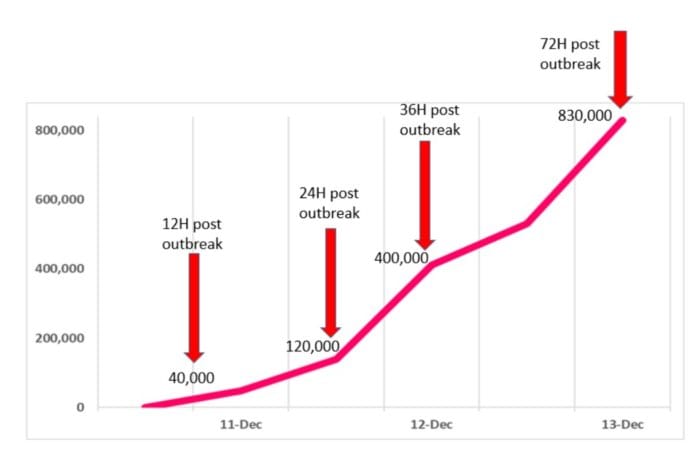

İsrail merkezli siber güvenlik şirketi CheckPoint tarafından yayınlanan rapora göre; dünya genelinde 10 Aralık tarihinden 12 saat sonra 40 bin, 24 saat sonra 120 bin, 36 saat sonra 400 bin ve 72 saat sonra 830 bin saldırı keşfedilmiş. CheckPoint, kurumsal ağlara yönelik 4 Milyon 300 bin saldırıyı önlediklerini ve %46’dan fazlasının bilinen tehdit aktörleri tarafından gerçekleştirildiğini belirtti. Bu rakamlarla birlikte İran kaynaklı tehdit aktörleri tarafından Log4j zafiyeti kullanılarak İsrail merkezli kurum ve kuruluşlara saldırıldığı de belirtiliyor.

CheckPoint araştırma ekibi ise Log4Shell istismarından yararlanan kripto para madenciliğyle ilgili StealthLoader adında yeni bir zararlı yazılım keşfetti ve bununla ilgili olarakta detaylı bir teknik analiz yayınladı.

Microsoft: “Ulus-Devlet” destekli gruplar tarafından kullanılmaya başlandı

Microsoft Tehdit İstihbaratı Merkezi’nin yayınladığı rapora göre aralarında Kuzey Kore, Çin, İran ve Türkiye’nin bulunduğu ülkelerden “ulus-devlet” destekli tehdit aktörleri tarafından bu güvenlik açığının istismar edildiği belirtiliyor. Microsoft’un raporunda İran kaynaklı olduğu düşünülen PHOSPHORUS, Çin kaynaklı olduğu düşünülen HAFNIUM’un saldırılarında bu güvenlik açığını istismar ettikleri gözlemlenmiş.

Buradaki ilginç olarak Türkiye kaynaklı tehdit aktörlerinin de kullanıldığı belirtiliyor. Fakat bu zamana kadar yayınlanan raporlarda, Türkiye ile ilgili olarak “ulus-devlet” olarak nitelendirilebilecek herhangi bir gruba bu zamana kadar rastlanılmadığını da belirtmek gerekiyor.

Google: Log4j güvenlik açığından 35 binden fazla java paketi etkilendi

Google’ın Açık Kaynak (Open Source) ekibi tarafından yayınlanan raporda, Açık kaynak bağımlılıklarını anlamaya yardımcı olacak bir proje olan Open Source Insights’ı kullanılarak Maven Central Repository’deki tüm yapıları taradıklarını, 16 Aralık 2021 itibariyle 35.863 Java paketinin Apache Log4j kütüphanesinin savunmasız sürümlerini kullandığını keşfettiklerini belirtti. Bu rakamın Maven Central’da yer alan tüm paketlerin %8’inden fazlasının bu güvenlik açığından etkilenen en az bir sürüme sahip olduğu anlamına geldiği belirtiliyor.

Google Open Source Insights Team’in üyeleri James Wetter ve Nicky Ringland, güvenlik açığı ortaya çıkmasından 17 Aralık tarihine kadar, 35.863 java paketinin 4.620’sinin düzeltildiği belirtiyor.

Google tarafından yayınlanan bu verilerin CVE-2021-44228 ve CVE-2021-45046 baz alınarak hazırlandığını da belirtmek gerekir.