Yeni zararlı yazılım BIOPASS RAT, kurbanların ekranlarını kaydetmek için OBS canlı yayın yazılımını kötüye kullanıyor

Siber güvenlik şirketin Trend Micro tarafından yayınlanan bir araştırmaya göre; Çin’deki online bahis kullanıcılarını hedef alan, python programla diliyle kodlanmış yeni BIOPASS RAT adlı kötü amaçlı yazılım keşfedildi. BIOPASS RAT’ın OBS Studio canlı yayın uygulamasını kullanarak kurbanların ekranını kaydettiği belirtiyor.

Trend Micro’nun güvenlik araştırmacıları gerçekleştirdikleri analizler çerçevesinde;

- BIOPASS RAT adlı zararlı yazılımın, şu anda ömrünü tamamlamış olsada Çin’de hala kullanılan Adobe Flash Player veya Microsoft Silverlight yazılımlarını taklit edip, kullanıcılar için legal bir dosya gibi görüntülenmesini sağlamış,

- Çin’deki kumarla ilgili sitelerin sohbet destek sayfalarına yerleştirilen kötü amaçlı JavaScript kodu sayesinde, kullanıcıları bu zararlı yazılımı barındıran sayfalara yönlendirmiş.

- Buralara yönlendirilen kullanıcılarda, yasal ve zararsız bir şekilde gözüken Flash ve Silverlight uygulamalarını yüklemesiyle birlikte BIOPASS RAT’ın da yüklendiği belirtiliyor.

BIOPASS RAT ve Özellikleri

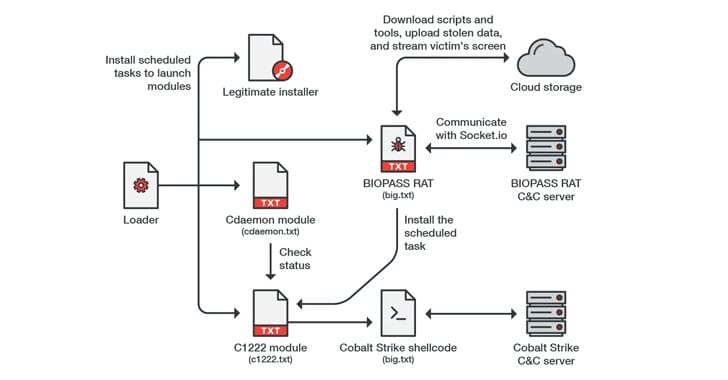

BIOPASS RAT’ın özelliklerine ve işlevlerine bakıldığında tipik bir zararlı yazılımda bulunan uzak masaüstü erişimi, dosya hırsızlığı ve kabuk komutu yürütme gibi temel şeylere sahip olduğu görülmüş. Bunun yanında Çin’de popüler olan web tarayıcılarından ve anlık mesajlaşma uygulamalarından özel verileri çalmaya odaklanmasıyla da dikkat çekiyor.

Araştırmacılara göre:

- Bu zararlının hala aktif olarak geliştirildiği düşünülüyor çünkü araştırmacılar analiz ettikleri örneklerde V2″ veya “BPSV3” gibi RAT kodunun farklı sürümlerine atıfta bulunan işaretçilere rastlamışlar.

- Analizler sonucu elde ettikleri yükleyicilerde, varsayılan olarak BIOPASS RAT kötü amaçlı yazılımı yerine Cobalt Strike kabuk kodunu yüklemek için kullanıldığını keşfetmişler.

- BIOPASS RAT’ın başlatma sırasında Cobalt Strike kabuk kodunu yüklemek için zamanlanmış görevler oluşturulduğu görülmüş.

- Diğer RAT’lardan en önemli farkının OBS Studio yazılımını kurbanların sistemlerine yüklediği belirtiliyor

- Saldırganların, kullanıcının ekranını kaydetmek ve bir saldırganın kontrol paneline yayınlamak için OBS Studio’nun RTMP (Gerçek Zamanlı Mesajlaşma Protokolü) akış özelliklerini kullandıkları keşfedilmiş.

Bu kötü amaçlı yazılımın arkasındaki tehdit aktörü ile ilgili kesin bir kanıt yer almazken, zararlı yazılımın analizleri sırasında, siber casusluk saldırılarında uzmanlaşmış sofistike bir tehdit aktörü APT41 olarak bilinen Winnti Group ile bağlantılı olabileceğini düşündükleri delillere ulaştıklarını belirtiyorlar.

Araştırmacılar, analiz ettikleri Cobalt Strike yükleyicilerden birinde ilginç bir detay keşfetmişler. Bu ayın başlarında Moğolistan’ın en büyük sertifika yetkililerinden (CA) biri olan MonnPass’a ait bir sunucuya izinsiz giriş yapılmış, Cobalt Strike tabanlı bir arka kapı yerleştirdi. Bu iki saldırıda da aynı Cobalt Strike yüklenicisi kullanılmış.

Analizin tamamına buradan ulaşabilirsiniz.