OpenAI’nin Atlas Tarayıcısı: Lansmandan Hemen Sonra Kritik Güvenlik Endişeleri

OpenAI, ChatGPT ile sıkı sıkıya entegre çalışan yeni web tarayıcısı Atlas’ı tanıttı. Amaç, “agentic” bir deneyimle internette yaptığın işleri kolaylaştırmak: sen gezinirken ne yaptığını gözlemliyor, tercihlerini hatırlıyor ve sorularına tarayıcının içinden yardımcı oluyor. Ancak çıkışın hemen ardından güvenlik araştırmacıları bir dizi ciddi açık buldu ve kullanıcı gizliliği ile veri güvenliği konusunda alarm zilleri çalmaya başladı.

Atlas nasıl çalışıyor, neden dikkat çekiyor?

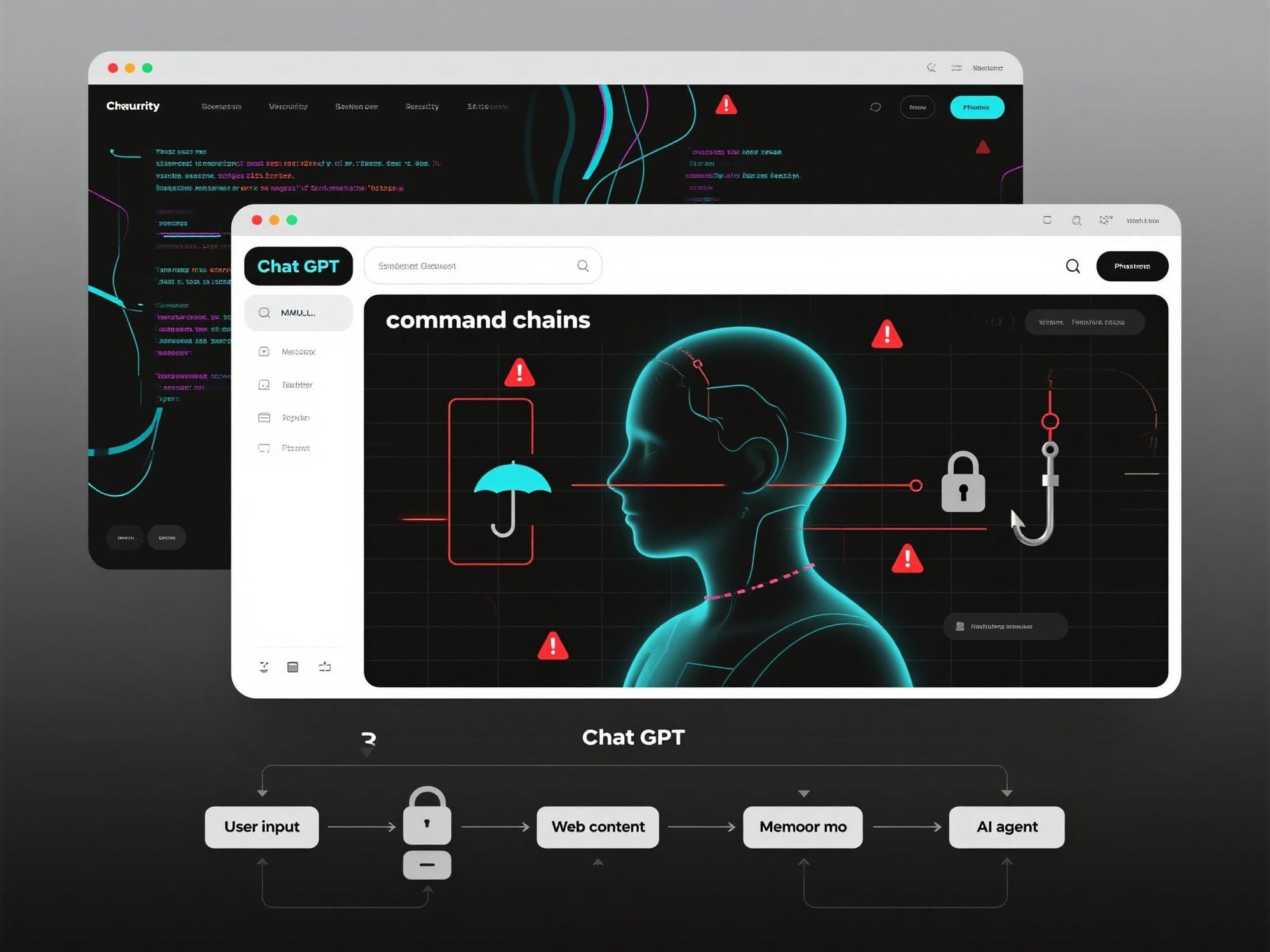

Atlas, Chromium tabanlı. İçine gömülü ChatGPT, “görebilen, hatırlayabilen, yardımcı olan” bir asistan gibi davranıyor. Gezinme geçmişini kullanıp soruları bağlama oturtabiliyor, “agent mode” ile sitelerde aksiyon alabiliyor, “memories” ile yaptıklarını hatırlayıp deneyimi kişiselleştiriyor. Güzel fikir… ama klasik tarayıcı ile AI asistan arasındaki çizgiyi bulanıklaştırınca yeni saldırı yüzeyleri de ortaya çıkıyor.

Bulunan kritik açıklar neler?

- Omnibox üzerinden prompt injection: NeuralTrust, adres/arama çubuğuna girilen özel URL’lerin, tarayıcı içindeki AI tarafından güvenilir komut gibi algılanabildiğini gösterdi. Böylece güvenlik kontrolleri atlanıp kullanıcı phishing sitelerine yönlendirilebilir, credential çalınabilir, hatta Google Drive gibi bağlı uygulamalarda oturumunla unauthorized işlemler tetiklenebilir. Brave tarafından da görsellere gömülü talimatlarla ya da AI’yı kötü komut içeren bir siteye yönlendirerek injection yapılabildiği gösterildi.

- “Tainted memories” ve CSRF: LayerX Security, kullanıcı login iken ChatGPT’nin kalıcı “memory” alanına kötü talimatların yazılabildiği bir CSRF açığı buldu. Bu zehirli talimatlar cihazlar ve oturumlar arasında kalıcı kalıyor; sen ChatGPT ile her etkileşime girdiğinde tetiklenebiliyor. Sonuç: remote code execution, privilege escalation, data exfiltration, account/browser takeover. Atlas’ın ChatGPT’ye varsayılan olarak login etmesi ve zayıf anti-phishing korumaları riski büyütüyor.

- Zayıf anti-phishing: Testlerde Atlas’ın gerçek dünyadaki phishing saldırılarının çok büyük kısmını kaçırdığı raporlandı. Bazı ölçümlerde Edge %53, Chrome %47 engellerken Atlas sadece %7 civarında kalmış. Bu da kullanıcıyı ciddi şekilde daha savunmasız bırakıyor.

- AI sidebar spoofing: SquareX, kötü niyetli extension’ların sayfaya JS enjekte ederek sahte AI kenar çubukları bindirebildiğini gösterdi. Bu sahte paneller kullanıcı girdilerini çalıp meşru görünümde kötü talimatlar üreterek OAuth token yakalama, phishing yönlendirmeleri veya remote access backdoor kurulumuna yol açabiliyor.

- AI agents ile data exfiltration: Özellikle şirketlerde, çalışanların hassas verileri fark etmeden AI sohbetine yapıştırması geleneksel DLP kontrollerini by-pass ediyor. “File-less” veri sızıntıları denetimlere görünmeden gerçekleşebiliyor.

- “Memories” ve mahremiyet: Kişiselleştirme için güzel ama “memories” özelliği ele geçirilirse AI’nın senin hakkında öğrendiği hassas bilgilere kapı aralayabilir.

- AI crawler manipulation: SPLX, sitelerin AI crawler ile insanı ayırt edip farklı içerik sunabildiğini gösterdi. Böylece model, insanın görmediği gizli içerikle “beslenip” davranışı sinsi biçimde etkilenebiliyor.

Sorun tek tek bug’lar değil, daha temel bir tasarım meselesi

Uzmanlara göre mesele, agentic AI tarayıcıların doğasında yatan bir karışıklık: “data” ile “instruction”, “trusted input” ile “untrusted content” birbirine karışıyor. Bu da prompt injection’ların sandboxing ve same-origin policy gibi klasik tarayıcı savunmalarını dolanmasını kolaylaştırıyor. Kullanıcı kontrolündeki veriyi işleyen tüm AI sistemlerinde bu risk yaygın.

OpenAI’in CISO’su Dane Stuckey, prompt injection’ın şu an “unsolved” bir güvenlik problemi olduğunu ve saldırganların bu alana ciddi yatırım yapacağını söylüyor. OpenAI; “Watch Mode”, logged-out kullanım, agent’ın code run/file download/extension install yapmaması gibi önlemler eklediklerini belirtiyor. CEO Sam Altman da tamamen çözüm yerine “%95 çözüm”ün mümkün olabileceğini, ama kalıcı bir “%5 açık” kalacağını ifade ediyor.

Peki kullanıcı ne yapsın?

- Regüle, gizli veya production verilerle Atlas kullanmayın. OpenAI da şu aşamada bunu önermiyor.

- Privacy ayarlarından browsing history’nin model eğitimi için kullanımını kapatın.

- Agent mode’u minimumda tutun; hassas sitelerde Watch Mode veya logged-out kullanın.

- Extension kurulumlarında çok seçici olun; izinleri kontrol edin.

- Enterprise tarafında DLP stratejilerini güncelleyin; AI chat promptlarına veri yapıştırmayı politika ve eğitimle yönetin.

- Güvenilir password manager, 2FA/MFA ve security key kullanın; oturumlarınızı düzenli kapatın.

- Şüpheli sayfalarda omnibox’a kopyala-yapıştır komut/URL alışkanlığını azaltın; görsel içeriğe gömülü talimat riskini aklınızda tutun.

Ekosistemde durum

Atlas’ın Chromium fork olması bazı çevrelerce “ironik” bulunuyor. Perplexity Comet gibi diğer AI tarayıcılar da prompt injection sorunları yaşadı. Atlas, kupon bulma veya rezervasyonda gezinme gibi agentic akışlar gösteriyor ama erken kıyaslamalarda Comet’in bazı görevlerde (ör. otomatik refresh, her adımda ayrı “Agent Mode” gerektirmeme) daha akıcı olduğu söyleniyor. Google cephesinde ise ayrı bir AI tarayıcı yerine mevcut ürünlere yavaş yavaş AI eklemek ve quality/security önceliklendirmek yaklaşımı öne çıkıyor.

Şimdilik bu Atlas açıkları için spesifik CVE’ler yayınlanmış değil. Ancak lansmandan hemen sonra bu kadar çok kritik bulgunun gelmesi, AI destekli tarayıcı güvenliğinin ne kadar yeni ve hareketli bir alan olduğunu gösteriyor. “Data vs. instruction” çizgisinin erimesi klasik önlemleri yetersiz bırakırken, “tainted memories” gibi kalıcı vektörler de uzun süreli kompromitasyon riski yaratıyor. Kısaca: ortada ciddi bir “cat-and-mouse game” var ve kullanıcı güvenliği için daha fazla olgunlaşma şart.