Kuzey Kore bağlantılı APT grubu TA406, 2021 yılında saldırılarını arttırdı

Siber güvenlik şirketi Proofpoint tarafından yayınlanan araştırma raporuna göre Kuzey Kore hükümeti destekli olduğu düşünülen bir tehdit aktörü, 2021 yılının ilk altı ayı boyunca pek çok farklı alanda faaliyet gösteren kişi ve kurumlara haftalık olarak siber saldırılar düzenlenmiş.

TA406‘nın Kore yarımadasını etkileyen nükleer silahların yayılmasını önleme faaliyetleride dahil olmak üzere bu ve benzeri sivil toplum örgütlerini ve buralardaki çalışan gazetecileri, akademisyenleri ve dış politika uzmanlarına karşı sık sık kimlik avı saldırıları düzenlediği tespit edilmiş.

Kuzey Kore füze testi denemeleri başlattı, TA406 taktik değiştirdi

TA406 kimlik avı kampanyalarının genel olarak Kuzey Amerika, Rusya ve Çin’deki bireylere odaklandığı ancak bu yılın ilk altı ayı içerisinde tespit edilen saldırıların bilinmeyen nedenlerden dolayı farklı hedeflemeler yaptığı düşünülüyor.

Grubun ilginç olarak Mart 2021’de taktiksel bir değişikliğe gittiği tespit edilmiş. 2021 yılının ilk çeyreğinde kampanyalarda kimlik avı saldırıları düzenlenirken, Mart 2021’den sonlarına doğru kampanyalarını zararlı yazılım dağıtım amaçlı olarak sürdürmüşler. İlginç olarak bu değişim, Mart 2021’in sonlarına doğru Kuzey Kore’nin füze test denemeleriyle aynı zamana denk geliyor.

Grubun, Kuzey Kore’nin füze test deneme paralelinde düzenlediği bu kampanyalarda birkaç farklı devlet kurumunun en yüksek düzeydeki yetkililerden bazı kişileri, bir danışmanlık firmasındaki çalışan kişiyi, bazı devlet kuruluşların savunma, ekonomi ve kolluk kuvvetleri birimlerini hedef almışlar. Bu yüzden grubun bu saldırıları yapmasındaki amacın siyasi olabileceği belirtiliyor.

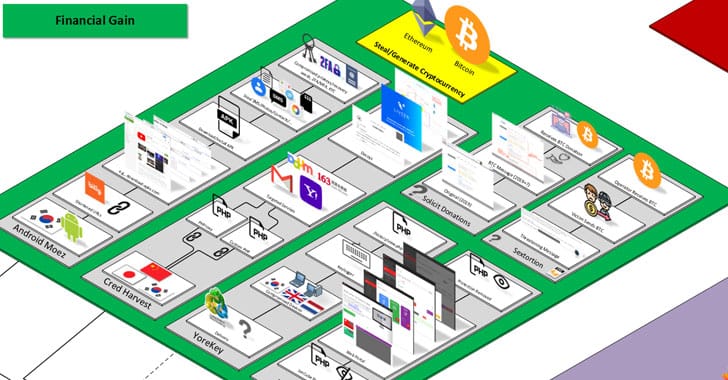

Birden fazla zararlı yazılım ailesi kullanıyorlar

Kuzey Kore hükümeti destekli olduğu düşünülen TA406 adlı tehdit aktörünün bilindiği kadarıyla en az 2012 yılından casusluk odaklı kampanyalar yürütmesinin yanı sıra 2018 yılından bu yana da finans odaklı kampanyalar yürüttüğü belirtiliyor. Grubun hem zararlı yazılım hem de kimlik bilgisi toplama kampanyalarında daha fazla başarılı olmak için hedef odaklı kimlik avı mesajları kullanmış. TA406 tehdit aktörünün aralarında KONNI , SANNY, CARROTBAT/CARROTBALL, BabyShark, Amadey ve Android Moez’inde yer aldığı zararlı yazılım ailelerini kullandığı belirtiliyor.