Küresel enerji endüstrisini hedefleyen kimlik avı kampanyası keşfedildi

Bilinmeyen bir tehdit aktörü veya aktörlerine ait, dünya çapındaki enerji şirketlerine ve bu şirketlerin tedarikçilerini hedefleyen ve 1 yıldır aktif olan sofistike bir kimlik avı kampanyası keşfedildi.

Siber güvenlik şirketi Intezer’ın yeni araştırmasına göre; kimlik avı saldırısının en az 1 yıldır aktif olduğu, dünya çapındaki gaz, petrol, enerji endüstrilerinin yanı sıra IT, medya ve elektronik endüstrilerininde hedeflendiği belirtiliyor. Bunlarla birlikte petrol ve gaz endüstrisindeki şirketlerin aynı zamanda tedarikçilerini de hedef aldığı, muhtemelen bunun buzdağının görünen yüzü olduğu ve daha geniş çaplı saldırılar öncesindeki ilk aşama olduğunu belirtiyorlar.

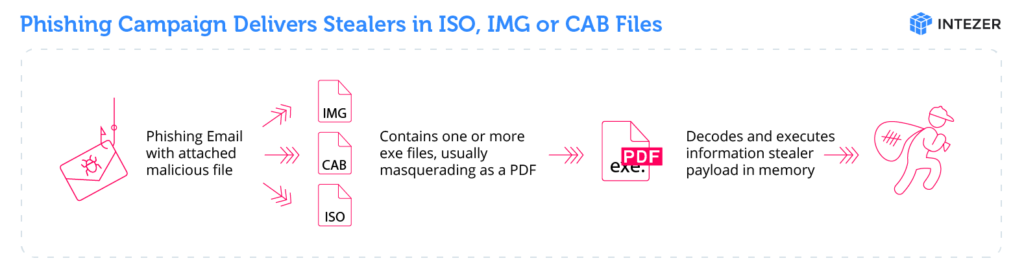

Saldırıların ilk aşamasında saldırganlar tarafından sıkça tercih edilen oltalama saldırı yönteminin kullanıldığı belirtiliyor. Gönderilen mail adreslerinin de farklı alfabeler yoluyla neredeyse hedeflenen kişilerin kurum mail adresleriyle benzer şekle getirilmiş. Saldırganlar, rastgele yöntemler yerine hedef odaklı çalışmışlar ve hedeflenen her bir şirket ve çalışanı için ayrı ayrı mail içerikleri oluşturulmuş. Hedeflere gönderilmiş her e-postada ekli dosyaların olduğu ve bu dosyalarında genellikle MG, ISO veya CAB dosyası olduğu tespit edilmiş. Bu yöntemin ise genellikle anti-virüs uygulamalarına yakalanmamak için yapılmış. Ayrıca şirket yöneticilerine isimleriyle atıfta bulunup, sahte mail içerisinde yasal iş adresleri ile şirket logolarını da yerleştirmişler.

Hangi ülkelerde şirketler etkilenmiş

ABD, BAE ve Almanya dahil dünya çapındaki pek çok şirketin hedeflendiği bu saldırıda, birincil hedef olarak Güney Kore’nin öne çıktığı belirtiliyor. Dünya çapındaki gaz, petrol, enerji endüstrilerinin yanı sıra IT, medya ve elektronik endüstrilerininde hedeflendiği belirtiliyor.

Güney Kore öne çıkıyor

Araştırmacılar, kimlik avı kampanyasında hedeflenen şirketlerin çoğunun Güney Koreli olduğunu söylerken, diğer ülkelerden bazı hedeflerin Güney Kore ile önemli bir iş bağlantısına sahip olduğu ortaya çıkmış. Hedeflenen kurbanların geri kalanından öne çıkan bir işletme, uluslararası bir Hıristiyan radyo yayıncısı olan Far East Broadcasting Company’nin Kore şubesidir. FEBC, Kuzey Kore de dahil olmak üzere , dini özgürlüğü yasaklayan veya kısıtlayan ülkelere İncil ve dini programları sınırların ötesinde yayınlamasıyla tanınır .

Bir başka Intezer araştırmacısı Nicole Fishbein, saldırganların her hedef için ödevlerini yaptıklarına dair başka göstergeler olduğunu söyledi. Fishbein, “Bence e-postanın dili, petrol ve gaz işiyle ilgili tüm terimler ve hatta mühendislik terimleri, arkasındaki insanlar neden bahsettiğini gerçekten anlıyor gibi görünüyor” dedi. Intezer araştırmacıları, kampanyanın arkasındaki tehdit aktörleri veya grup hakkında herhangi bir bilginin bulunmadığını belirtti. Kötü amaçlı yazılım türlerinin doğası ve çalınan verilerin türü, etkinliğin daha büyük bir bilgisayar korsanlığı projesinde ilk adım olabileceğini gösteriyor.