İran demiryollarına yapılan siber saldırının arkasından yeni bir Wiper zararlısı çıktı

Geçen ay 9 ve 10 Temmuz günlerinde İran’ın Ulaştırma Bakanlığı ve Demiryollarına ait sistemlerine yönelik siber saldırı gerçekleştirilmişti. Gerçekleştirilen saldırılardan sonra tren hizmetleriyle ilgili aksamalar meydana gelmişti.

İran merkezli Amnpardaz ve ABD merkezli SentinelOne tarafından yayınlanan araştırmalara göre yaşanılan aksamalara bir fidye yazılım saldırısının değil, Meteor adında bir disk silme işlevine sahip bir zararlı yazılımın sebep olduğu belirtiliyor.

SentinelOne’ın Baş Tehdit Araştırmacısı Juan Andres Guerrero-Saade: ” MeteorExpress ” olarak adlandırdıkları bu kampanyayı, daha önce tanımlanmış herhangi bir tehdit aktörüyle veya daha önce gerçekleşmiş saldırılarla bağlantılı olmadığını belirtti.. Bu saldırıda kullanılan zararlı yazılımın dağıtımının gerçekleştiği ilk olay olduğu, Meteor’un son üç yılda geliştirildiğini ve yeniden kullanım için tasarlandığını gösterildiğini belirtiyor.

Guerrero-Saade, İranlı bir antivirüs şirketinde çalışan güvenlik araştırmacısı Anton Cherepanov sayesinde saldırıyı yeniden yapılandırabildiklerini de sözlerine ekledi. Bunun yanında belirli uzlaşma göstergelerinin (IoC) olmamasına rağmen, saldırı bileşenlerinin çoğunu kurtarabildik diyede belirtiyor.

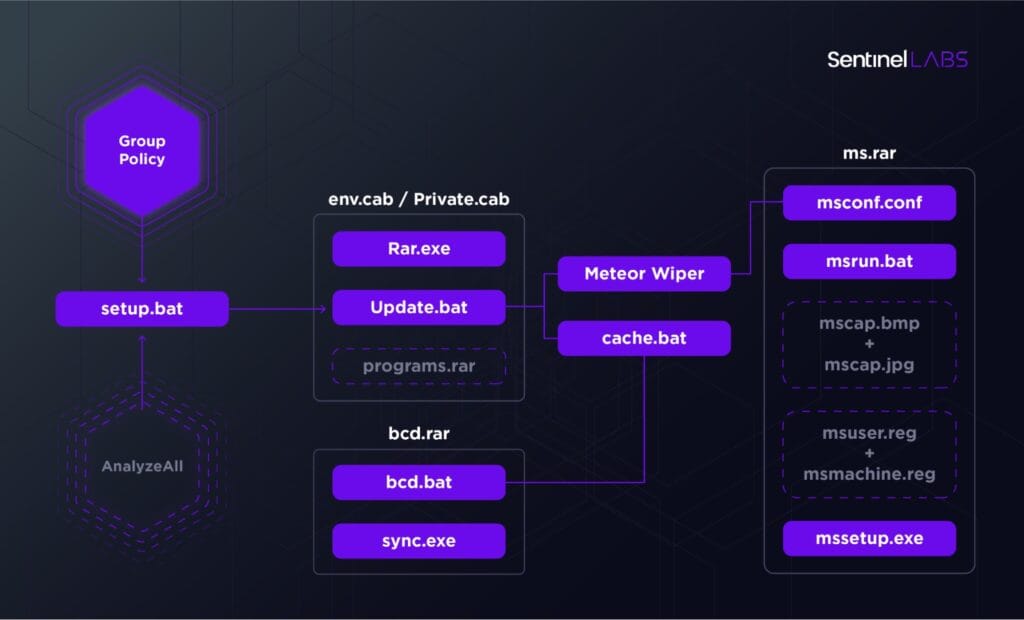

SentinelLabs analizlerine göre saldırıda kullanılan araç seti, RAR arşivlerinden çıkarılıp farklı bileşenleri uygulayan Batch dosyalarının bir kombinasyonundan oluşuyordu. Saldırganlar, saldırıyı başarılı bir şekilde yürütmek için ilgili bileşenlerinin yanına yerleştirilmiş Batch dosyalarını bir zincir halinde kullanmışlar. Ancak analizler derinleştikçe genel araç setinde farklı RAR arşivlerinin iç içe yürütülebilir dosyalar içerdiği ve birbirine bağlı 3 mekanizma keşfedilmiş:

İlk olarak Meteor adındaki zararlı yazılım saldırıdan etkilenen sistemlerdeki dosyaları silmekle görevliydi. İkinci olarak mssetup.exe adındaki bir dosya, sistemlerin bulunduğu bilgisayarları kilitlemek için eski tarz bir ekran koruyucu rolü oynuyordu. Son olarak kurban bilgisayarın MBR’sini yeniden yazan nti.exe adında bir dosya bulunuyordu. Yine araştırmalar neticesinde MBR ile ilgili bileşenin, NotPetya’da bulunan bileşenlere benzediği belirtiliyor.