Araştırmacılar, Kaseya fidye yazılım saldırısı sonrasında yeni kimlik avı saldırılarını tespit etti

Temmuz ayının başlarında VSA adlı ürünü üzerinden fidye yazılım saldırısına maruz kalan Kaseya, yeni bir kimlik avı saldırısıyla ilgili olarak müşterilerini uyardı.

Kaseya tarafından 8-9 Temmuz’da iki tane uyarı yayınlandı. Şirket, Kaseya güncellemeleri gibi gözüken sahte e-posta bildirimlerinde, gerçekleştirilen saldırıyla ilgili haberleri içerdiğini ve bu e-postaların kötü amaçlı bağlantı veya ekler içerebileceğini belirtti. Bu yüzden Kaseya tavsiyesi olduğunu iddia eden hiçbir bağlantıya tıklanılmaması ve e-postaya birlikte gelen herhangi bir dosyanın da indirilmemesi gerektiğini belirtti.

Yeni bir kimlik avı saldırısı tespit edildi

Kaseya’nın yayınladığı bu bildirimler sadece bu şekildeydi ve herhangi bir şekilde başka bir ayrıntı yayınlanmamıştı. Fakat 8 Temmuz’da siber güvenlik şirketi MalwareBytes tarafından bir blog yazısı yayınlandı. MalwareBytes Tehdit İstihbaratı Ekibi, Kaseya’ya gerçekleştirilen fidye yazılımı saldırısından yararlanmaya çalışan bir dizi kimlik avı saldırısı keşfettiğini duyurdu.

Araştırmacılar, kimlik avı saldırılarını gerçekleştiren tehdit aktörünün, fidye yazılımı saldırısını gerçekleştirenlerle aynı olmadığını ve bunun yüksek profilli bir siber saldırının arkasından başka bir bilgisayar korsanlığı grubu tarafından gerçekleştirilen fırsatçı bir saldırının klasik bir örneği gibi göründüğünü iddia ediyor.

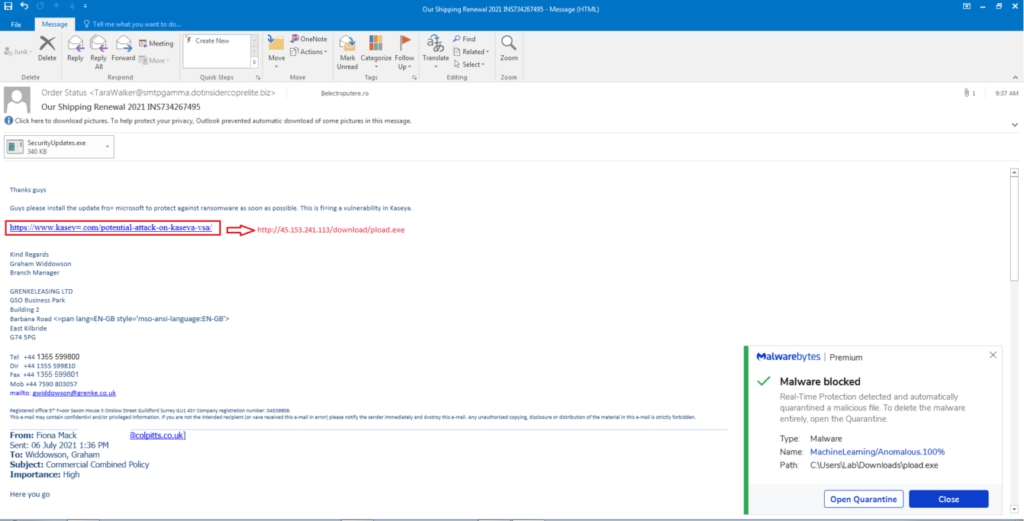

Araştırmacılar tarafından yapılan teknik analizlerde, e–postaların Microsoft tarafından gönderilmiş şeklinde gösterildiği, bununla birlikte kötü amaçlı bir bağlantı aynı zamanda da ek içerdiğini tespit etmişler. Gönderilen ekteki dosyanın SecurityUpdates.exe adlı bir yürütülebilir dosya içerdiği, Microsoft güncellemesi gibi gözüken bağlantıya tıklanıldığı zamanda ploader.exe adında bir yürütülebilir dosya indirildiği belirtiliyor. Her iki dosyanın da Cobalt Strike yükü (payload) içerdiği belirtiliyor.

Araştırmacılar yaptıkları analizlerde ayrıca dosyalarda yer alan IP adreslerinin, başka bir kötü amaçlı spam kampanyası olan Dridex örneklerinde kullanılan IP adresleriyle aynı gibi gözüktüğünü belirtti.