Yeni Android zararlısı Vultur, şifreleri çalmak için VNC'yi kullanıyor

Hollanda merkezli siber güvenlik şirketi ThreatFabric‘in araştırmacıları, banka kimlik bilgileri de dahil olmak üzere cihazdaki hassas bilgileri çalması için VNC teknolojisini kullanan Vultur adı verdikleri yeni bir Android tabanlı zararlı yazılım keşfetti. İlk olarak Mart 2021’de tespit ettiklerini belirten araştırmacılar, diğer bankacılık zararlı yazılımlarının aksine Vultur’ın oturum açma kimlik bilgilerini otomatik ve ölçeklenebilir bir şekilde toplamak için ana strateji olarak ekran kaydı ve tuş kaydedici özelliğine sahip bir Android bankacılık truva atı olduğunu belirtiyor.

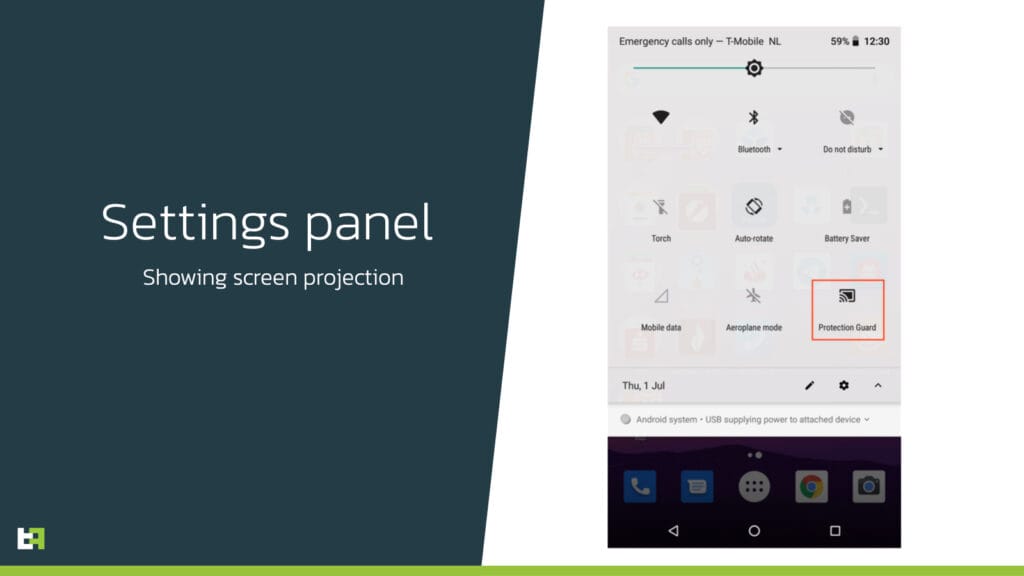

Hedeflenen kullanıcılar üzerinde tam görünürlük elde etmek için Virtual Network Computing‘in (VNC) uzaktan ekran paylaşım teknolojisini kullanması nedeniyle “Vultur” olarak adlandırılan mobil odaklı zararlı yazılım, resmi Google Play Store aracılığıyla dağıtılmış ve Protection Guard adlı bir uygulama altında olarak maskelenmiş. Bununla birlikte 5.000’den fazla indirilme rakamıyla da dikkat çekiyor. İtalya, Avustralya ve İspanya’da bulunan banka kuruluşları hedef alınırken, ana strateji olarak bankacılık ve kripto cüzdan uygulamaları gözüküyormuş.

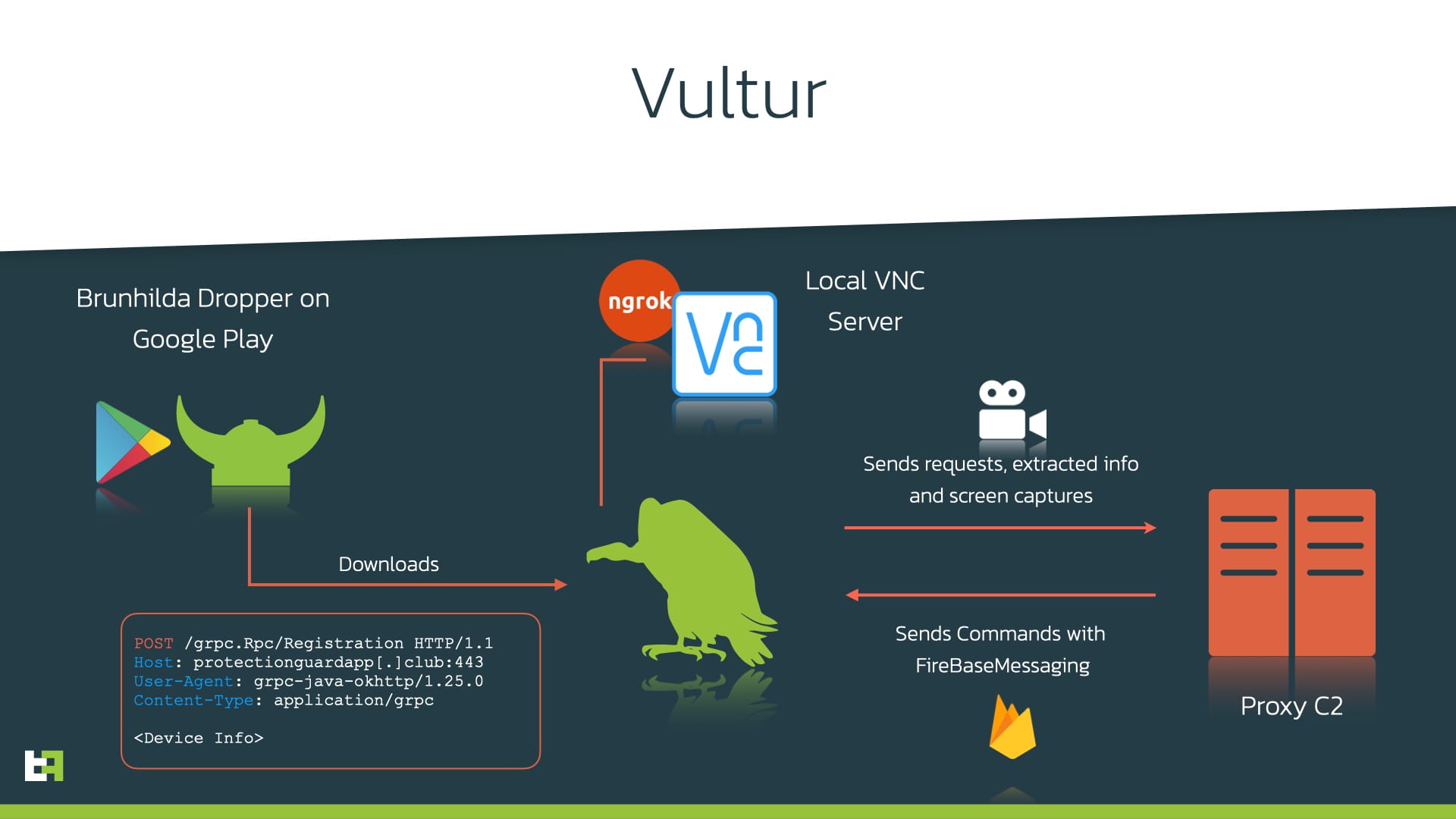

ThreatFabric’in araştırmacıları yaptıkları analizlerde Vultur’u “dropper-as-a-service” (DaaS) işlemi olarak adlandırılan farklı türde zararlı yazılımları dağıtmak için Play Store’u kullanan bir dropper olan Brunhilda adlı olarak bilinen başka bir zararlı yazılım parçasıyla da ilişkilendirdi.

Vultur, eğer kullanıcıları erişilebilirlik iznine erişim vermeleri için kandırmayı başarırsa ancak bir cihaz üzerinde tam kontrol elde edebildikleri belirtiliyor. Vultur, VNC aracılığıyla tuş kayıtlarını toplamanın yanı sıra, kurbanın değerli bir varlık olup olmadığına karar vermek için de zararlı yazılım operatörüne cihazda yüklü uygulamaların bir listesini gönderdiği keşfedilmiş.