TG1021 adlı yeni APT grubu, internete açık Windows sunucuları hedef alıyor

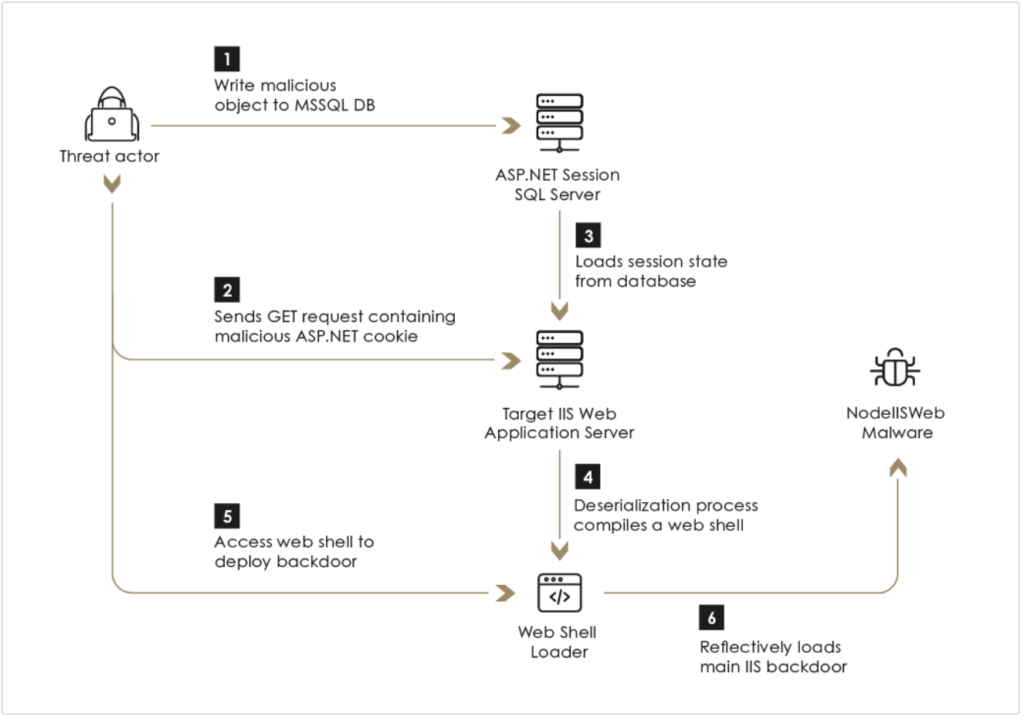

Israil merkezli siber güvenlik şirketi Sygnia tarafından yayınlanan rapora göre, oldukça yetenekli ve yeni bir tehdit aktörünün ABD’deki yüksek profilli kamu ve özel şirketleri hedef aldığı belirtiliyor. Araştırmacılar tarafından Praying Mantis veya TG1021 olarak adlandırılan bu tehdit aktörü, Windows IIS ortamı için özel olarak uyarlanmış zararlı yazılımı yükleyebilmek için, çoğunlukla Deserialization saldırı ataklarını kullanarak Windows’un internete açık sunucularını hedef aldığı belirtiliyor.

Araştırmacılara göre TG1021‘in Windows IIS’e oldukça aşina olduğu ve kullandıkları araç setini sıfırıncı gün açıklarıyla da donattıkları belirtiliyor. Tehdit aktörleri kullandıkları araç setiyle, internete bakan IIS sunucularına yükledikleri çekirdek bileşen vasıtasıyla, sunucu tarafından alınan herhangi bir HTTP isteğini yakaladıkları ve sonrasında işledikleri belirtiliyor. Ayrıca ağ keşfi gerçekleştirmek, ayrıcalıkları yükseltmek ve ağlar içinde yanal olarak hareket etmek içinde ek bir gizli arka kapı ve birkaç sömürü sonrası modül kullandığı belirtiliyor.

Aktörler tarafından kullanılan güvenlik açıklıkları şu şekilde;

1- Checkbox Survey RCE Exploit (CVE-2021-27852)

2- VIEWSTATE Deserialization Exploit

3- Altserialization Insecure Deserialization

4- Telerik-UI Exploit (CVE-2019-18935 and CVE-2017-11317)

Tehdit aktörü ile ilgili yapılan analizlerde, TG1021’in operasyon güvenliğinin son derece farkında olan oldukça deneyimli ve bilgili bir gizli aktör olduğu üzerinden duruluyor. Tehdit aktörü tarafından kullanılan zararlı yazılımı ile ilgili yapılan analizlerde işletim sistemindeki log mekanizmalarına aktif olarak müdahale ederek, ticari EDR’lerden başarıyla kaçındığı ve komuta kontrol sunucusuna bağlanıp sürekli trafik oluşturmak yerine sessizce gelen bağlantıları bekleyerek tespit edilmekten kaçınmak için önemli bir çaba gösterdiği tespit edilmiş.

Araştırmacılar tehdit aktörünün taktikleri, teknikleri ve prosedürleri (TTP) daha önce gerçekleştirilen ataklarla karşılaştırdıkları zaman, Avustralya Siber Güvenlik Merkezi (ACSC) tarafından Haziran 2020’de yayınlanan bir danışma belgesinde açıklananlar ile güçlü bir ilişki tespit etmişler.