StrongPity APT grubu, Suriye e-Devlet portalı aracılığıyla zararlı Android uygulaması dağıttı

Siber güvenlik şirketi TrendMicro’nun güvenlik araştırmacıları tarafından ortaya çıkarılan yeni bir zararlı yazılım kampanyasında, arkasında StrongPity adlı APT grubunun olduğu düşünülen tehdit aktörü tarafından Suriye e-Devlet Portalı aracılığıyla Android odaklı zararlı yazılım dağıttığı ortaya çıkarıldı.

Araştırmacılar, Twitter’da MalwareHunterTeam adlı bir kullanıcının paylaştığı bir gönderi üzerine araştırmalarına başlamışlar. Paylaşılan zararlı dosyanın analiz edilmesiyle bulaştığı cihazdaki kişi listeleri çaldığı ve belirli dosya uzantılarına sahip dosyaları toplayan Suriye e-Gov adlı Android uygulamasının truva atı barındıran sürümü olduğu anlaşılmış. Araştırmacıların bu APT grubuyla ilgili dikkat çeken önemli bir nokta ise StrongPity’nin ilk defa gerçekleştirdikleri saldırılarının bir parçası olarak kötü niyetli Android uygulamaları kullanmışlar.

Araştırmacılar, ilgili uygulamanın VirusTotal üzerindeki sonuçlarına baktıklarında, birkaç Anti-Virüs şirketinin bunu Bahamut APT grubuyla ilişkilendirmesine rağmen kendi analizleri sonucunda StrongPity APT grubuyla ilişkilendirecek birkaç yapıya rastladıklarını belirtiyor.

Cisco Talos ve BitDefender Raporları

StrongPity APT grubuyla ilgili biraz geçmişe bakıldığında, grup Microsoft tarafından Promethium olarak adlandırılıyor ve 2012’den beri aktif olduğu düşünülüyor. Hedef alınan ülkeler arasında genel itibariyle Türkiye ve Suriye yer alıyor. Bu APT grubuyla ilgili 2020 yılı içerisinde hem BitDefender hem de Cisco Talos tarafından iki ayrı rapor yayınlanmıştı.

Her iki yayınlanan rapordaki detaylara bakıldığında, kurbanların çoğunun Türkiye ve Suriye’den olduğu belirtiliyor.

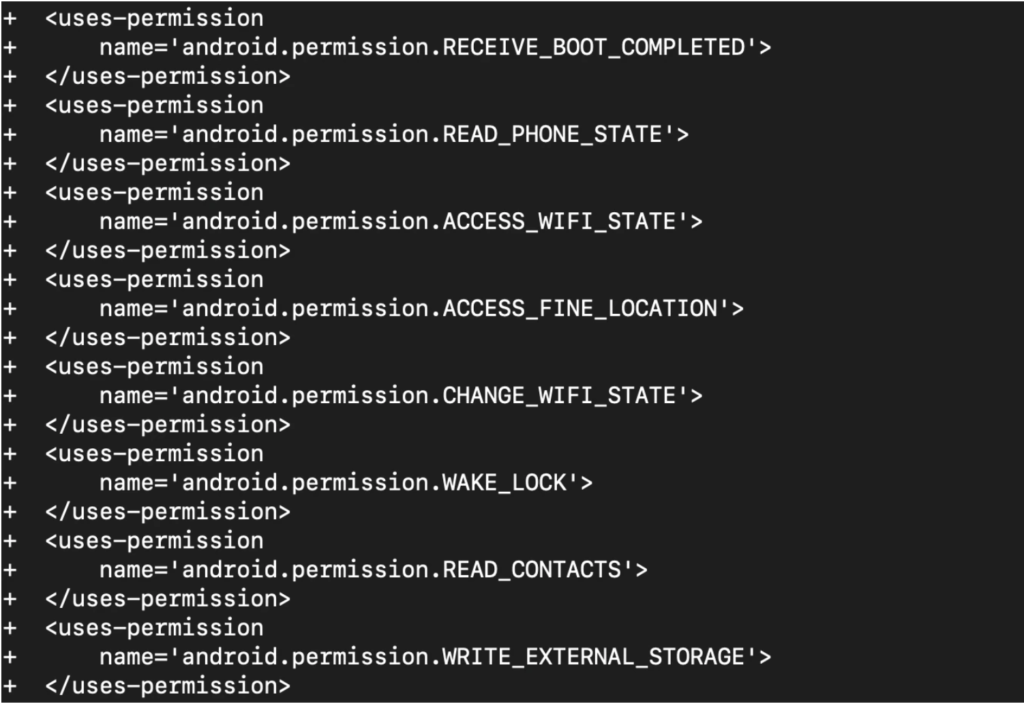

Kullanıcıların daha fazla verisine erişme

Araştırmacılar, Suriye e-Gov Android uygulaması gibi görünen kötü amaçlı yazılımının Manifest dosyasını incelediklerinde, Mayıs 2021’de oluşturulan uygulamanın okuma izinleri de dahil olmak üzere açıkça ek izinler isteyecek şekilde değiştirilmiş olduğunu gözlemlemişler. İstenilen izinlere bakıldığında rehberdeki kişilere erişim, konum bilgilerine erişim, harici depolama birimine yazabilmeye erişim, cihazı uyanık tutma, hücresel ve Wi-Fi ağlarının detaylarına erişim ve hatta sistemin açılması biter bitmez uygulamanın kendisini başlatmasına izin verme gibi detaylar yer alıyor.

Yukardakileri ek olarak, kötü amaçlı Android uygulaması arka planda uzun süredir devam eden görevleri gerçekleştirmek ve uzak bir komut ve kontrol (C2) sunucusuna bir istek tetiklemek için tasarlanmış.

Araştırmacılar, StrongPity tehdit aktörünün saldırılarında kötü niyetli Android uygulamaları kullandığına dair kamuoyuna açık bir rapor bulunmadığını ancak aynı tehdit aktörü tarafından Windows platformları için yazılan zararlı yazılımlara ait kodların yerleştirme tekniklerini ve işlevselliğini inceledikten sonra zararlı Android uygulamasında da bazı benzer kalıplar belirlediklerini belirtiyor. Bu yüzden bunların aynı tehdit aktörüne ait olabileceğine inandıklarını da ekliyorlar.